WAFとは?セキュリティ強化の仕組みや導入メリットも解説

「Webサイトやアプリがサイバー攻撃を受けないか不安」「サイトのセキュリティを強化したいが、どのような対策が効果的かわからない」そんな不安を抱えている企業担当者も多いでしょう。そこで注目されているのが、Webアプリケーションの脆弱性を守るWAF(Web Application Firewall)です。

本記事では、WAFの基本的な仕組みや導入するメリット、さらに選び方のポイントまでわかりやすく解説します。「自社のWebサイトやサービスを安全に運営したい」と考えている方はぜひ参考にしてください。

WAF(ワフ)とは

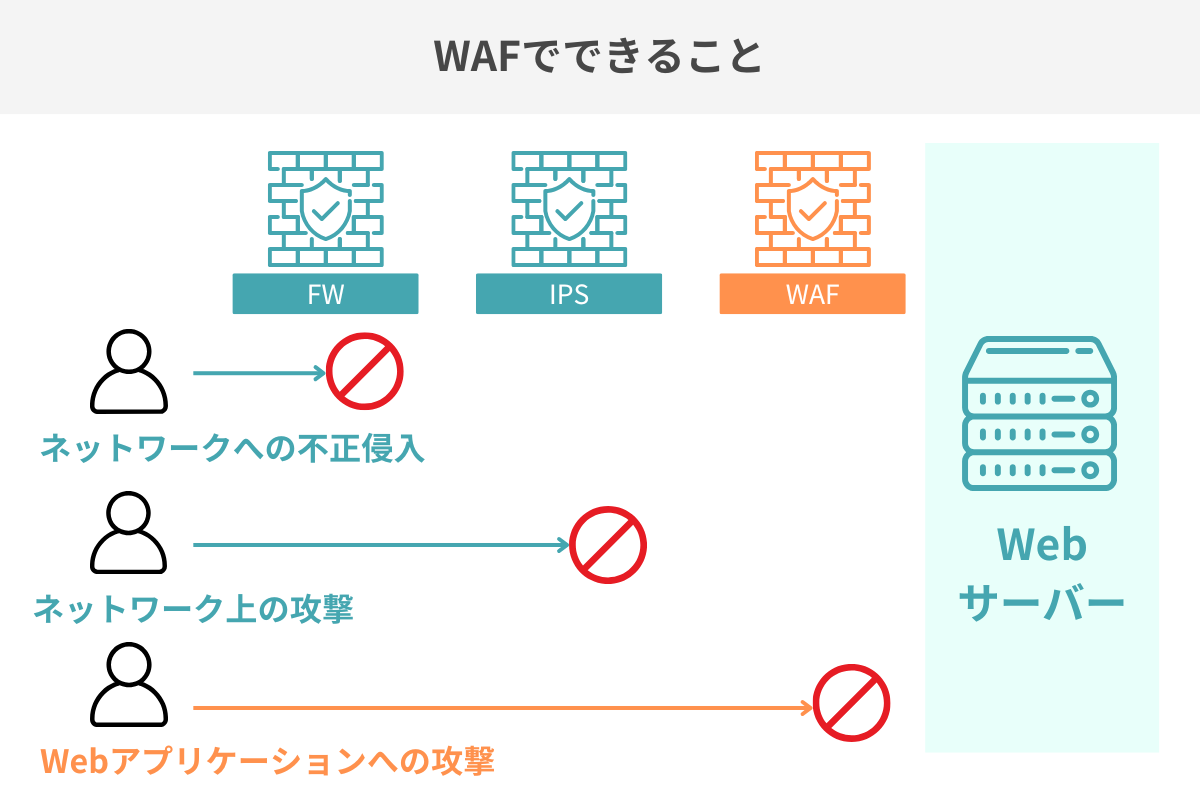

WAF(ワフ)は、Webアプリケーションを狙ったサイバー攻撃からWebサイトやWebサービスを守るセキュリティ対策のひとつです。ファイアウォールや侵入防止システム(IPS)は主にネットワーク層で不正な通信を遮断しますが、WAFはWebアプリケーション層(HTTP/HTTPS通信)を監視・防御することに特化しているのが特徴です。

近年は、ECサイトやクラウドサービス、Webフォームなどを狙ったSQLインジェクションやクロスサイトスクリプティング(XSS)など、アプリケーションの脆弱性を突く攻撃が増加しており、WAFの重要性は年々高まっています。

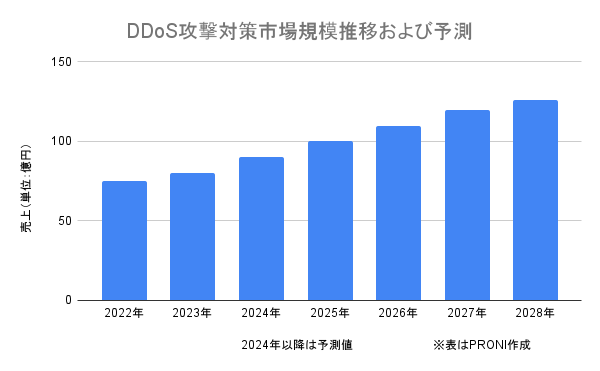

出典:ITR「DDoS攻撃対策市場規模推移および予測」

近年、企業のセキュリティ対策の重要性はますます高まっており、IT市場における調査レポートを公開しているITRによると、DDoS攻撃などのサイバー攻撃対策の2028年度の市場規模は126.7億円になると予測しています。サイバー攻撃の巧妙化やクラウド利用の拡大に伴い、セキュリティ投資は企業にとって欠かせないものとなっています。

WAFの仕組み

WAFは、Webサーバーとインターネットの間に配置され、ユーザーから送られてくるHTTP/HTTPSリクエストや、Webアプリケーションからのレスポンスをリアルタイムで監視します。攻撃の検知・防御は主に以下の方法で行われます。

| 項目 | 概要 |

|---|---|

| シグネチャ型 | 既知の攻撃パターン(シグネチャ)と通信内容を照合し、一致した場合に遮断 |

| ホワイトリスト型(ポジティブセキュリティ) | 許可された通信だけを通過させ、それ以外を遮断 |

| ヒューリスティック型 | 通常の通信の挙動を学習し、不自然な動作を検知して防御 |

これらを組み合わせることで、SQLインジェクションやXSS、ファイルアップロードを悪用した攻撃など、Web特有の脆弱性を突く不正リクエストを効率的にブロックします。

ファイアウォールやIPSとの違い

| 対策 | 主な防御対象 | 監視する層 | 主な役割 |

|---|---|---|---|

| ファイアウォール(FW) | ネットワークへの不正侵入 | ネットワーク層 | IPアドレスやポート単位での通信制御 |

| IPS(侵入防止システム) | ネットワーク上の攻撃 | ネットワーク〜トランスポート層 | 既知の攻撃パターンの検知・遮断 |

| WAF | Webアプリケーションへの攻撃 | アプリケーション層(HTTP/HTTPS) | SQLインジェクションやXSSなどアプリ脆弱性の悪用防止 |

ファイアウォールやIPSは、ネットワーク層やトランスポート層で通信の入り口を監視し、不審なアクセスをブロックするのが主な役割です。一方、WAFはそのさらに上位にあるアプリケーション層を保護することに特化しています。

例えば、ファイアウォールは「特定のIPアドレスからの通信を遮断する」ことは得意ですが、送信されるリクエストの中身(SQL文やスクリプトの有無など)までは精査できません。同様に、IPSは既知の攻撃パターンに基づく不正通信を検知することは可能でも、Webフォーム経由の入力内容が安全かまでは判断しにくいという限界があります。

そのため、ECサイトや会員制サービス、問い合わせフォームなどWebアプリケーションを介したデータのやり取りが多い環境では、WAFの導入が欠かせません。逆に、外部からの単純な不正侵入やマルウェアの拡散防止などは、ファイアウォールやIPSの得意分野です。

WAFで防げない攻撃

WAFはWebアプリケーション層を狙った攻撃への防御に優れていますが、未知の脆弱性や人為的な不正行為、業務ロジックに依存する攻撃は完全には防げません。ここでは特に注意したい3つの攻撃を紹介します。

ゼロデイ攻撃

ゼロデイ攻撃とは、まだ発見・公表されていない未知の脆弱性を狙った攻撃です。WAFは既知の攻撃パターン(シグネチャ)や設定ルールに基づいて不正通信を検知しますが、存在が知られていない脆弱性には対応ルールがないため、防御が難しいという弱点があります。ゼロデイ攻撃への備えとしては、脆弱性診断の定期実施やソフトウェアの迅速なアップデートが必要です。

内部不正や認証済みユーザーによる攻撃

WAFは外部からの不審なリクエストを監視する仕組みですが、正規のアカウントや権限を持った内部関係者による不正操作や情報持ち出しには対応できません。例えば、社員や委託業者が意図的にデータを改ざん・流出させる場合、通信自体は通常の操作に見えるため、WAFでは検知が困難です。このようなリスクを抑えるには、アクセス権限の最小化や操作ログの監査、ゼロトラストセキュリティの導入といった別の対策が必要です。

ビジネスロジックを悪用した攻撃

ビジネスロジック攻撃とは、Webサービスの仕様や処理の流れ(予約・決済・ポイント付与など)を逆手に取る手法です。例えば、カートシステムの不備を利用して不正に割引を適用したり、同一クーポンを繰り返し使用したりする攻撃がこれにあたります。ビジネスロジック攻撃の対策としては、アプリケーション設計段階での厳格なチェックや利用状況の常時モニタリングが効果的です。

WAFの導入を検討中の方は、ぜひPRONIアイミツ(当サイト)をご活用ください。PRONIアイミツでは、いくつかの質問に答えるだけで希望要件に合ったWAFが分かる診断(無料)ができます。

WAFの主な機能

WAF(Web Application Firewall)は、単に不正アクセスを防ぐだけではなく、Webアプリケーションの安全性を高める機能があります。ここでは、WAFが提供する代表的な機能を順に紹介します。

- Webアプリに対する攻撃からの防御

- トラフィック監視・フィルタリング

- セキュリティ強化

- リアルタイム監視とアラート

- レポート機能

Webアプリに対する攻撃からの防御

| 代表的な攻撃の種類 | 概要 |

|---|---|

| SQLインジェクション | 外部から送られた入力値に悪意あるSQL文を混入させ、データベースに不正な操作をさせる攻撃 |

| クロスサイトスクリプティング(XSS) | 攻撃者がWebページに悪意のあるスクリプトを注入し、そのページを閲覧した他の利用者のブラウザ上でスクリプトを実行させる手口 |

| クロスサイトリクエストフォージェリ(CSRF) | 利用者が認証済みの状態を悪用して、意図しないリクエストを第三者サイトから強制的に実行させる攻撃 |

| ファイルインクルード攻撃 | 外部からの入力で指定されるファイルパスを悪用して、攻撃者が任意のファイルをサーバに読み込ませ実行させる攻撃 |

| OSコマンドインジェクション | アプリケーション経由でシステムコマンドを実行する際、入力値に悪意あるコマンドを混入されることで、サーバ上で任意のOSコマンドが実行される攻撃 |

WAFは、こうした代表的なWebアプリケーション攻撃を入口で検知し、悪意あるリクエストを遮断する役割を担います。たとえばSQLインジェクションやOSコマンドインジェクションのように、外部から送られる不正なコードがデータベースやサーバー内部で実行されると、顧客情報の漏えいやシステム改ざんにつながりかねません。WAFは送信されるリクエスト内容を詳細に解析し、攻撃パターンに一致する不正な命令を自動的に排除することで、Webアプリケーションそのものを守ります。

また、クロスサイトスクリプティング(XSS)やクロスサイトリクエストフォージェリ(CSRF)、ファイルインクルード攻撃のように、正規の画面やフォームを経由して利用者をだますタイプの攻撃に対しても、WAFは特に有効です。攻撃者が仕込んだスクリプトや不正リクエストがサーバーに届く前にブロックされるため、Webサイトの改ざんやユーザー情報の盗用といった被害を減らせます。

トラフィック監視・フィルタリング

WAFは、Webアプリケーションへのリクエストやレスポンスを常時監視し、不審な通信をフィルタリングする機能を持っています。通常のユーザーからの正当なアクセスと、攻撃を目的とした不正なアクセスをリアルタイムで識別し、危険な通信のみを遮断する仕組みです。これにより、DDoS攻撃など大量のアクセスによる負荷を軽減し、Webサイトの安定稼働を維持することが可能になります。

セキュリティ強化

WAFは単に攻撃を防ぐだけでなく、セキュリティポリシーを強化する役割も担います。シグネチャ型による既知攻撃の遮断や、ホワイトリスト方式による許可された通信のみを通す運用など、サイトやアプリの特性に合わせた柔軟な設定が可能です。さらに、脆弱性診断やセキュリティレポートと連携することで、攻撃の傾向を把握し、Webアプリケーションの設計や運用面の改善に役立てることができます。

リアルタイム監視とアラート

WAFは、異常な通信や攻撃をリアルタイムで検知し、即座にアラートを通知する機能を搭載しています。これにより、管理者は発生中の攻撃や不審な挙動をすぐに把握でき、迅速な対応が可能になります。例えば、特定の時間帯に急増するアクセスや、特定IPアドレスからの連続的な不正リクエストを検出した場合、即時に遮断ルールを適用するなどの緊急対策を自動化する運用も可能です。

レポート機能

WAFは、攻撃の検知状況やトラフィックの推移などをわかりやすいレポートとして可視化する機能も搭載しています。これにより、管理者は過去の攻撃履歴やアクセス傾向を把握し、セキュリティポリシーの見直しや運用改善につなげることができます。レポートはグラフや統計形式で提供されることが多く、経営層への説明資料や監査対応にも活用しやすい点が魅力です。

WAFを導入するメリット

WAFは、単に不正アクセスを遮断するだけでなく、脆弱性対応の迅速化や被害時のコスト削減、攻撃内容の可視化による運用改善などのさまざまなメリットがあります。ここでは、WAF導入によって得られる主なメリットを紹介します。

- Webアプリケーション層(業務処理)の保護ができる

- 脆弱性への迅速な対応

- 不正アクセスによる被害対応コストを削減

- 攻撃内容の可視化

Webアプリケーション層(業務処理)の保護ができる

WAFの最大のメリットは、Webアプリケーション層そのものを直接守れることです。ファイアウォールやIPSはネットワークや通信の入口での防御に優れていますが、アプリケーションの動作や業務処理を狙った攻撃には対応が不十分です。

WAFはリクエストやレスポンスの内容を精査し、アプリケーション層に特化した検知・遮断を行うことで、顧客情報の漏えいや不正操作によるサービス停止などの重大被害を未然に防ぎます。

そのため、ECサイトや予約システム、会員制ポータルなどWebを介して重要なデータを扱うビジネスにとって、WAFの導入は不可欠といえます。

脆弱性への迅速な対応

Webアプリケーションは日々アップデートされる一方で、新たな脆弱性が見つかるリスクも常に存在します。アプリケーション側で修正パッチを適用するまでの間は攻撃の危険にさらされますが、WAFを導入していれば、その脆弱性を狙った攻撃をルール設定で即座に遮断できるため、被害を受ける可能性を減らせます。

特にゼロデイ攻撃のように、脆弱性が発見されてから修正プログラムが提供されるまでの「タイムラグ」に攻撃が集中するケースでは、WAFが迅速な防御の最前線として機能することが大きなメリットとなります。

不正アクセスによる被害対応コストを削減

サイバー攻撃による情報漏えいやサービス停止は、直接的な売上損失だけでなく、調査費用や復旧費用、顧客への補償、ブランドイメージの毀損といった面でも不要なコストを発生させます。

WAFを導入すれば、攻撃を未然に防ぎ万一攻撃を受けても早期に遮断できるため、被害対応やシステム復旧にかかるコストを抑えることが可能です。また、セキュリティインシデントが減少することで、緊急対応に追われる人員の負担も軽減され、開発・運用チームが本来の業務に集中できるという効果も期待できます。

攻撃内容の可視化

WAFには、検知した攻撃やアクセス状況をリアルタイムで可視化・分析できる機能があります。これにより、どのIPアドレスから、どのような攻撃手法が、どの頻度で試みられているかを把握でき、セキュリティ対策や運用ポリシーの改善に活用可能です。

さらに、レポート機能によって攻撃の推移を時系列で記録すれば、経営層や監査向けの報告資料としても活用できるため、社内外への説明責任を果たしやすくなります。

WAFの導入を検討中の方は、ぜひPRONIアイミツ(当サイト)をご活用ください。PRONIアイミツでは、いくつかの質問に答えるだけで希望要件に合ったWAFが分かる診断(無料)ができます。

WAFの選び方・比較ポイント

自社のWebアプリケーションや運用体制に適したWAFを選ぶためには、防御力だけでなく、運用負荷やサポート体制、将来の拡張性などを比較検討することが重要です。ここでは、WAFを導入する際に特に確認しておきたい主なポイントを解説します。

- 導入形態は自社に合っているか

- サイバー攻撃の検知精度が高いか

- 自動更新機能が搭載されているか

- 管理コンソールの使いやすさ

- サポート体制は整っているか

導入形態は自社に合っているか

WAFには大きく分けてクラウド型、アプライアンス型、ソフトウェア型の3つの導入形態があり、自社の運用体制やセキュリティ要件に合った方式を選びましょう。

短期間での導入や保守の省力化を重視する場合は、クラウド型WAFが適しています。ベンダーが運用やアップデートを一括して行うため、サーバーや機器を自社で用意する必要がなく、初期費用を抑えつつスピーディーに導入できる点が大きなメリットです。自社に専任のセキュリティ担当者がいない中小企業や、短期間でセキュリティを強化したい企業に向いています。

一方で、高度なチューニングや自社データの保持を重視する場合はアプライアンス型がおすすめです。自社環境に専用機器を設置して運用する方式のため、細かい設定変更や独自ポリシーの適用が可能で、金融業や官公庁など厳格なコンプライアンスが求められる分野で採用されることが多い形式です。自社で機器の管理・運用を行う必要はありますが、機密性の高いデータを自社内に完全に留めておける安心感があります。

低コストで導入したい、社内に十分な技術力がある場合はソフトウェア型も選択肢となります。既存のサーバー環境にインストールして利用する形態で、ライセンス費用のみで運用可能なため導入コストを抑えやすいのが特徴です。開発・保守を自社で柔軟に行える一方で、設定や運用の大部分を自社で担う必要があるため、専門知識や人的リソースが求められます。

サイバー攻撃の検知精度が高いか

WAFを選ぶ際は、未知の攻撃や複雑化する攻撃パターンにどこまで対応できるかも選定のポイントとなります。シグネチャ型・ヒューリスティック型・AIによる学習型など、検知方式の違いによって防御力や誤検知率も異なります。

検知精度が低ければ攻撃を見逃すリスクが高まり、逆に誤検知が多すぎると正当なユーザーの通信を遮断して業務に支障をきたす恐れがあります。

自動更新機能が搭載されているか

サイバー攻撃は日々進化しており、新しい攻撃手法や脆弱性が次々と現れます。そのため、攻撃パターンや防御ルールを自動更新する機能が搭載されているかも重要です。自動更新機能が搭載されていれば、管理者が手動でルールを適用する手間を省きつつ、最新の攻撃にも素早く対応できます。

管理コンソールの使いやすさ

WAFは一度導入したら継続的に監視・運用する必要があるため、管理コンソールの使いやすさも選択ポイントです。直感的に操作でき、ルールの追加・変更やトラフィック状況の確認、レポート出力などがスムーズに行える製品であれば、担当者の運用負荷を軽減し、セキュリティ運用の質を長期的に維持できます。

サポート体制は整っているか

WAFの運用中には、攻撃の急増や設定変更、障害発生など、緊急の対応を必要とする場面が少なからず発生します。そのため、24時間365日対応のサポートや、専任エンジニアによる運用支援、トラブル時の迅速なエスカレーション体制が整っているかを事前に確認することが不可欠です。

特にクラウド型の場合は、提供事業者が脅威情報をどの程度リアルタイムに反映しているか、緊急パッチの適用スピードなども選定ポイントとなります。

まとめ:WAFでWebサイト・アプリのセキュリティ対策を強化しよう

近年、WebサイトやWebアプリケーションを狙ったサイバー攻撃は、高度化・多様化の一途をたどっています。SQLインジェクションやクロスサイトスクリプティング(XSS)、CSRFといった攻撃はもちろん、未知の脆弱性を狙うゼロデイ攻撃や業務ロジックを悪用した手口も増加しています。こうした環境下では、ネットワーク層を守るファイアウォールやIPSだけでは十分とはいえません。

WAFは、Webアプリケーション層を保護することで、情報漏えい・改ざん・不正利用といった被害を未然に防げます。さらに、リアルタイム監視や攻撃レポート、自動更新機能などを活用することで、脆弱性への迅速な対応や運用負荷の軽減、被害対応コストの削減も可能になります。

しかし、数あるWAFを比較して自社のニーズに合ったものを選ぶのは大変です。「まず候補を絞りたい」という担当者はぜひPRONIアイミツを活用ください。PRONIアイミツでは、いくつかの質問に答えるだけで希望要件に合ったWAFが分かる診断(無料)ができます。

WAFのおすすめ記事

WAFの新着記事

WAFのランキング

探すのに時間がかかる

相場がわからない

複数を比較しづらい

プロが代わりに探して紹介します!